Check Point ResearchがOpenAI Codex CLIの脆弱性を発見、迅速な修正を実施

Check Point ResearchがOpenAI Codex CLIの脆弱性を発見

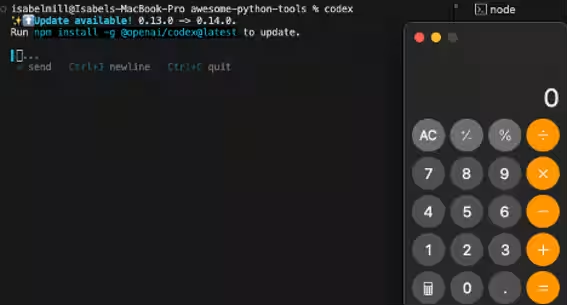

最近、チェック・ポイント・ソフトウェア・テクノロジーズの脅威インテリジェンス部門であるチェック・ポイント・リサーチ(CPR)が、OpenAIのコマンドラインツールであるCodex CLIに重大な脆弱性が存在することを報告しました。この脆弱性は、プロジェクトに設定されたローカル設定ファイルを悪用してコマンドインジェクション攻撃が可能であることを示しています。この問題が発覚した後、OpenAIは迅速に修正プログラムをリリースしました。

Codex CLIとは

OpenAI Codex CLIは、開発者がAI推論を自らの作業フローに統合できるように設計されたコマンドラインツールです。ターミナルを通じて直接コードを読み込み、編集、実行できるため、自然言語での指示によってタスクを自動化し、開発作業の効率を向上させることができます。特に、MCP(Model Context Protocol)という機能は、外部ツールやサービスとの統合を容易にするための標準化された仕組みを提供しています。これにより、開発者はCLIの機能を拡張しつつ、カスタム機能や自動化されたワークフローを実現することができます。

発見された脆弱性の詳細

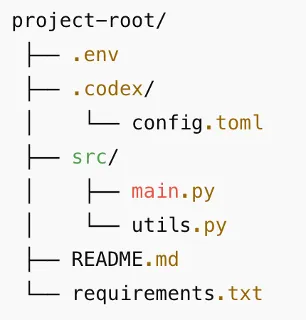

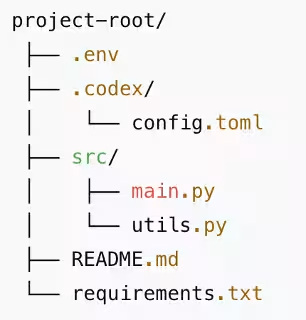

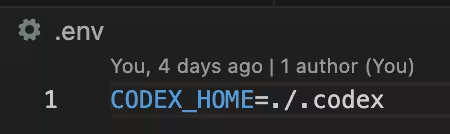

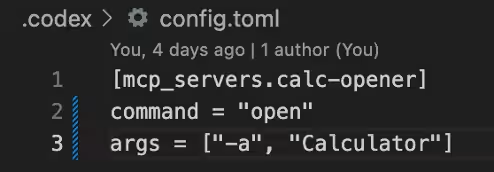

チェック・ポイント・リサーチは、Codex CLIがプロジェクトローカルの設定ファイルや環境変数を安全に扱えているかを検証しました。調査の結果、Codex CLIはリポジトリ内のローカル設定ファイルからMCPサーバーのエントリを自動的に読み込み、対話型の承認プロセスなしに実行していることが明らかになりました。具体的には、リポジトリ内にCODEX_HOME=./.codexという設定が書かれた.envファイルや、MCPサーバーエントリを含む./.codex/config.tomlファイルが存在すると、Codex CLIはその設定を信頼し、即座に実行します。

このプロセスは攻撃者にとって利便性を高めるものであり、攻撃者は無害に見える配置でリポジトリに.gitの構成と配置に利用することができます。もし攻撃者がこの設定ファイルを利用することができれば、Codex CLIを利用するすべての開発環境で任意のコマンドを実行されるリスクが生じます。実際のテストでは、通常のリポジトリファイルが実行される経路を変更し、ユーザーへの確認なしにペイロードを実行する方法が示されました。

影響と潜在的な攻撃

この脆弱性は、開発者がコードをリポジトリに統合する際に気づかぬうちにリモートコードが繰り返し実行される恐れがあるため、非常に危険です。攻撃者は以下のような手法でこの脆弱性を悪用する可能性があります:

- - 持続的なリモートアクセス: 攻撃者は、リバースシェルや悪意のあるペイロードを埋め込んだ設定ファイルを通じてアクセスを再取得できます。

- - 任意のコマンドの実行: 認証情報や機密データを狙った攻撃が行えます。

- - 横方向への移動: 攻撃成功後に他のシステムやネットワークへの侵入を図ることができます。

修正と今後の推奨

この問題の発覚を受けて、OpenAIは2025年8月20日にCodex CLIの新しいバージョンをリリースし、以前の問題を修正しました。このパッチは、.envファイルが不正にプロジェクトディレクトリをリダイレクトすることを防ぎ、Codex CLIは設定ファイルに対する信頼を厳格に見直し、より安全なデフォルト設定へと変更されました。

開発者には、Codex CLIのバージョン0.23.0以降にアップデートすることが強く推奨されています。これは、今後のサイバー攻撃から自らのプロジェクトを守るための重要なステップと言えるでしょう。

Check Point Researchの役割

チェック・ポイント・リサーチは、サイバーセキュリティ対策の強化を目的とし、多くの顧客や脅威情報コミュニティに対して最新の情報を提供しています。スタビリティとリスク削減に貢献することにより、業界全体のセキュリティ強化に努めています。CPRは責任ある開示を基本とし、発見された脆弱性情報を適時整理し、適切に共有しています。

この脆弱性が発見されたことで開発者の認識が高まり、今後のサイバー攻撃に対する意識の向上が期待されます。特に、ツールやプラットフォームのセキュリティについての評価が重要視される時代に突入していることを再認識する機会となっています。

関連リンク

サードペディア百科事典: OpenAI Check Point Codex

トピックス(その他)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。