Netskope Threat Labsが発見した新たなマルウェア配信攻撃の詳細

Netskope Threat Labsが発見した新たなマルウェア配信攻撃

Netskope Threat Labsは、セキュリティ業界で注目を集める研究機関として、最近、偽のCAPTCHAやCloudFlare Turnstileを駆使した新たな攻撃キャンペーンを発表しました。このキャンペーンでは、ローダー型マルウェアであるLegionLoaderが配信され、その手法にはこれまでの手法を超えた巧妙な工夫が施されています。

新たな攻撃の概要

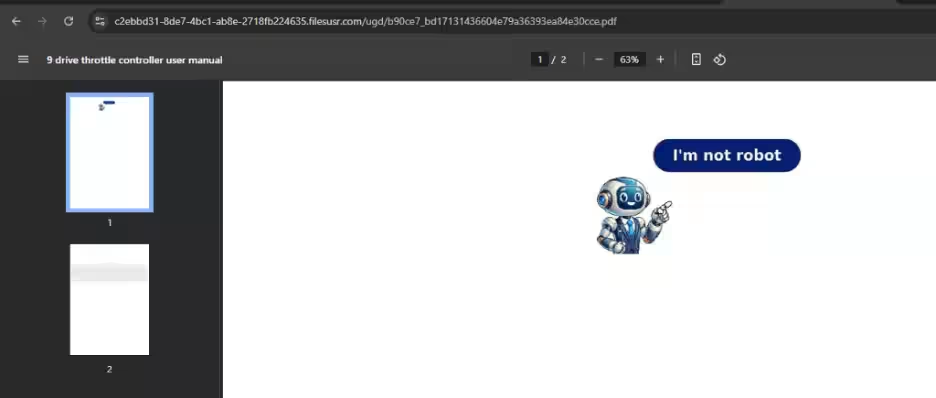

この攻撃は、特に検索エンジンを利用してPDFドキュメントを探すユーザーをターゲットにしており、感染のプロセスはドライブバイダウンロードによって進行します。攻撃者は、ユーザーを悪意のあるウェブサイトへ誘導し、そこで偽のCAPTCHAを提示。その後、CloudFlare Turnstileを利用して、さらなる行動を促します。

具体的には、悪意のあるDLLを用いたサイドローディング技術が悪用されています。このDLLは、正規のVMware署名付きのアプリケーションを悪用して利用されるため、ユーザーの警戒をほとんど引き起こしません。最終的には、悪意のあるブラウザ拡張機能がインストールされ、機密情報が盗み出されるリスクが高まります。

検出回避手法

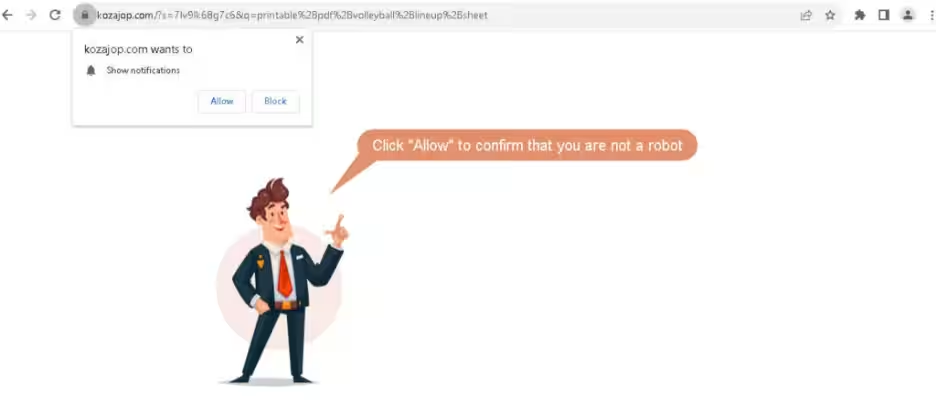

Netskope Threat Labsの分析によると、大規模なフィッシングキャンペーンに伴い、特に2025年2月以降に増加が見られ、140社以上のNetskopeのお客様が影響を受けたとされています。攻撃者は、ユーザーを特定の文書へ誘導し、ダウンロード後に偽のCAPTCHAを確認させる手法を採用。ブラウザ通知の有効化を求めることで、さらなるステップへと踏み込ませていきます。このようにして、ユーザーの行動を巧みに操るのが特徴です。

初期の感染プロセス

攻撃者は、ユーザーに特定の文書を検索させることで感染をスタートさせます。ダウンロードされるPDFファイルには、本物に見える偽のCAPTCHAが含まれており、ユーザーがこれをクリックすることで次のステップに進みます。ここでCloudFlare Turnstileが介入し、ブラウザ上での通知を有効にさせることを狙います。

もし、ユーザーが通知をブロックしたり、非対応のブラウザを使用していると、無害に見えるアプリケーションをダウンロードさせるよう誘導される場合もあります。一方、通知を受信することに同意した場合、偽のCAPTCHAが続き、ダウンロード方法へと導かれます。

MSIファイルの実行

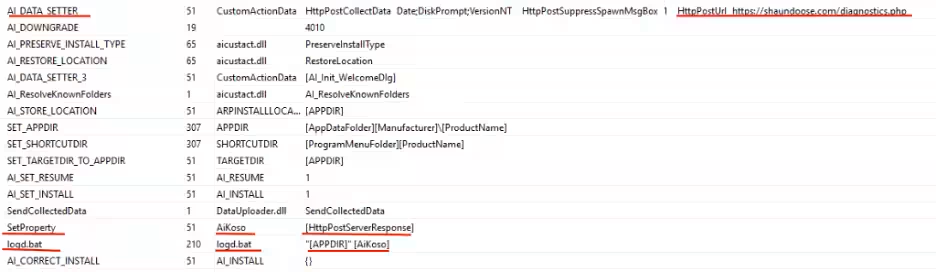

次のステップでは、ユーザーがMSIファイルを実行することになります。このMSIファイルは、表向きには「Kilo Verfair Tools」という名前のアプリケーションとしてユーザーの目を欺いています。ここでもカスタムアクションが組み込まれており、ユーザーの行動に対する信頼を得るために必要なプロセスが執られます。

さらなる感染の連鎖

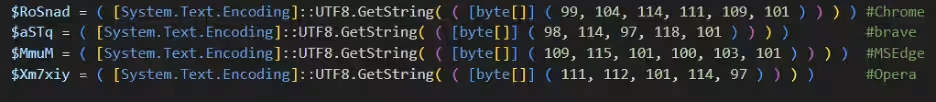

MSIファイルを実行した結果、悪意あるDLLがサイドローディングされ、LegionLoaderが実行される仕組みになっています。このプロセスでは、解析を逃れるための数多くの数学的な処理が含まれており、困難でも令嬢に気づかれません。

また、この段階では、初期のPowerShellペイロードが実行され、さらなるマルウェアがダウンロードされる流れも含まれています。特にこのPowerShellスクリプトは高度な暗号化が施されており、復号化プロセスが非常に複雑化されています。

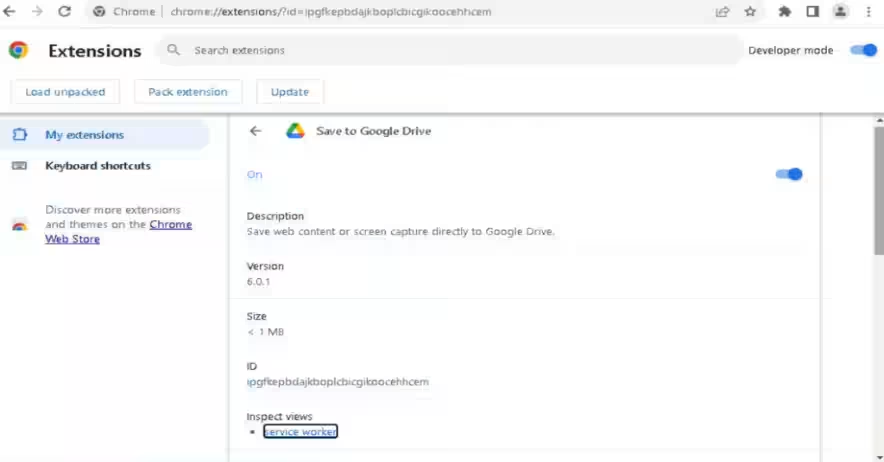

悪意あるブラウザ拡張機能

最終的に、攻撃者は悪意のあるブラウザ拡張機能を追加し、これによりユーザーの機密情報を窃取します。この拡張機能は、Google ChromeやMicrosoft Edgeなど、複数のブラウザに対応しており、収集したデータを攻撃者に送信する仕組みとなっており、狙われる情報にはクリップボードの内容やブラウザの履歴などが含まれます。

まとめ

Netskope Threat Labsによると、このような攻撃は今後も続く見込みです。特に、オンラインでPDFを探すユーザーは依然としてターゲットにされやすく、注意が必要です。Netskopeでは、引き続き、これらの悪意ある活動に対する監視を強化し、LegionLoader関連の情報セキュリティ対策を進めていく方針です。これにより、より安全なインターネット環境を実現できることを期待しています。

関連リンク

サードペディア百科事典: マルウェア Netskope LegionLoader

トピックス(その他)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。