最新のサイバー攻撃「ZipLine」: 製造業を狙った巧妙なフィッシング手法

最新のサイバー攻撃「ZipLine」: 製造業を狙った巧妙なフィッシング手法

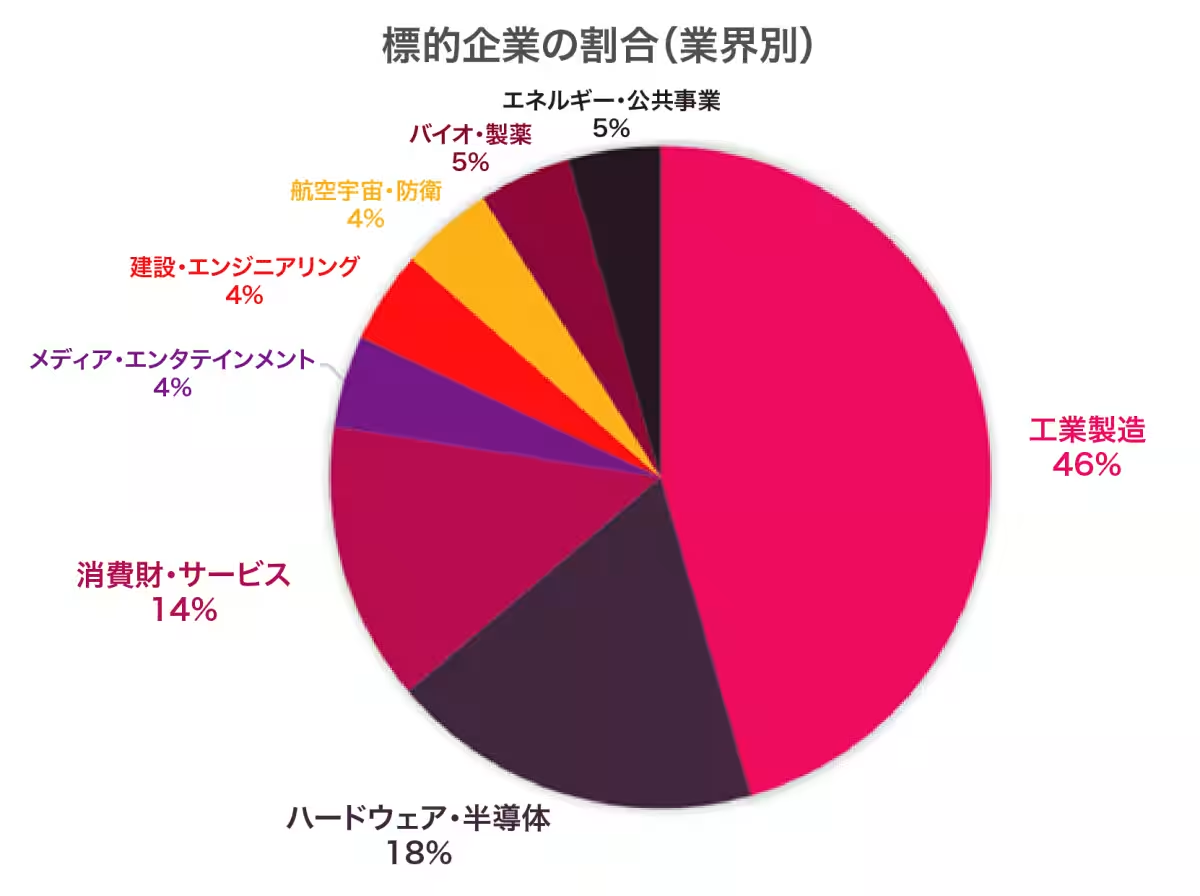

最近、チェック・ポイント・リサーチ(CPR)が報告した「ZipLine」と名付けられたフィッシングキャンペーンが注目されています。このキャンペーンは、特に米国の製造業およびサプライチェーン企業をターゲットにしており、これまでに見られた中でも特に巧妙な手法が使われています。以下に、ZipLineの詳細な手口や背後にある戦略について解説します。

フィッシングの逆転手法

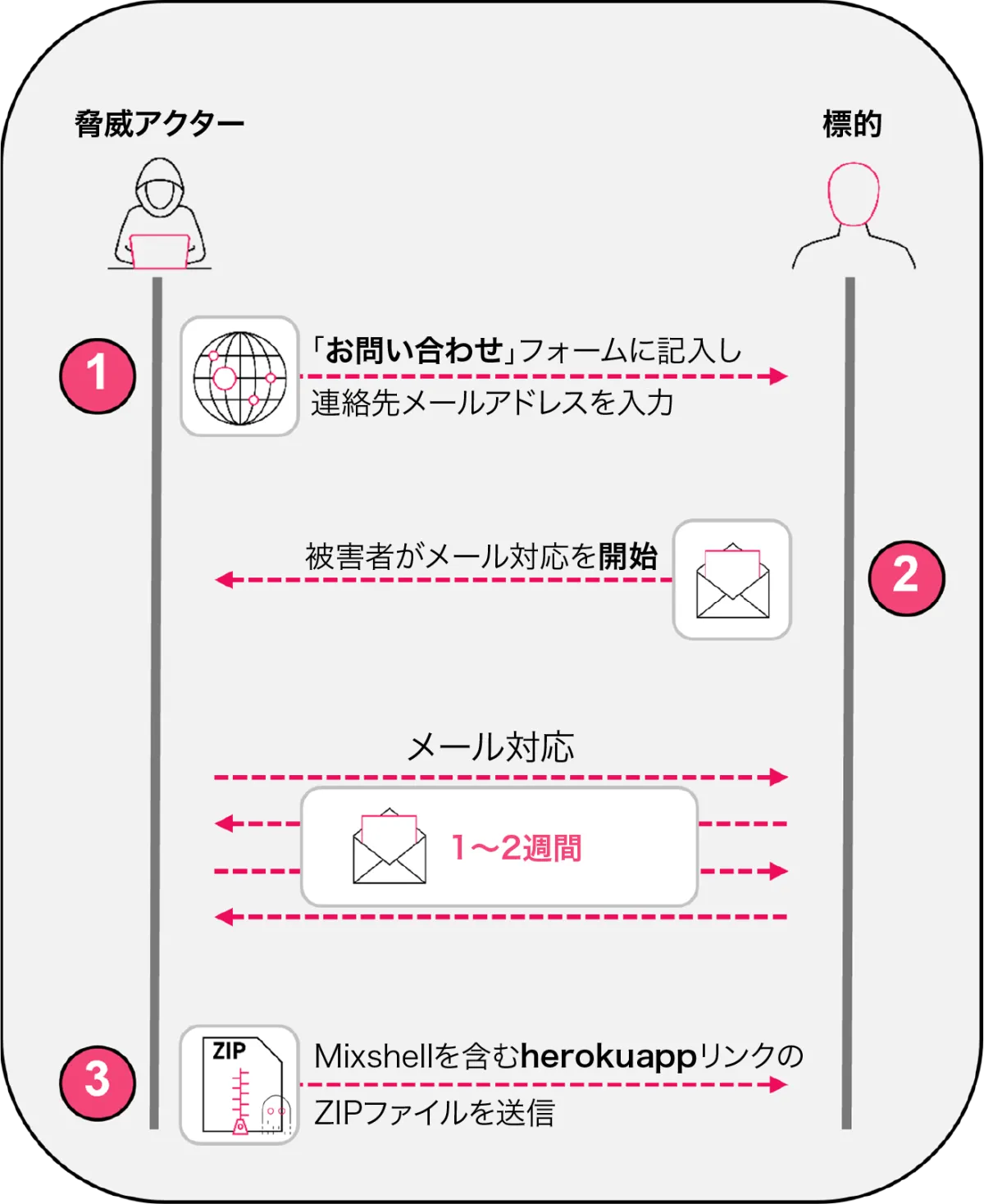

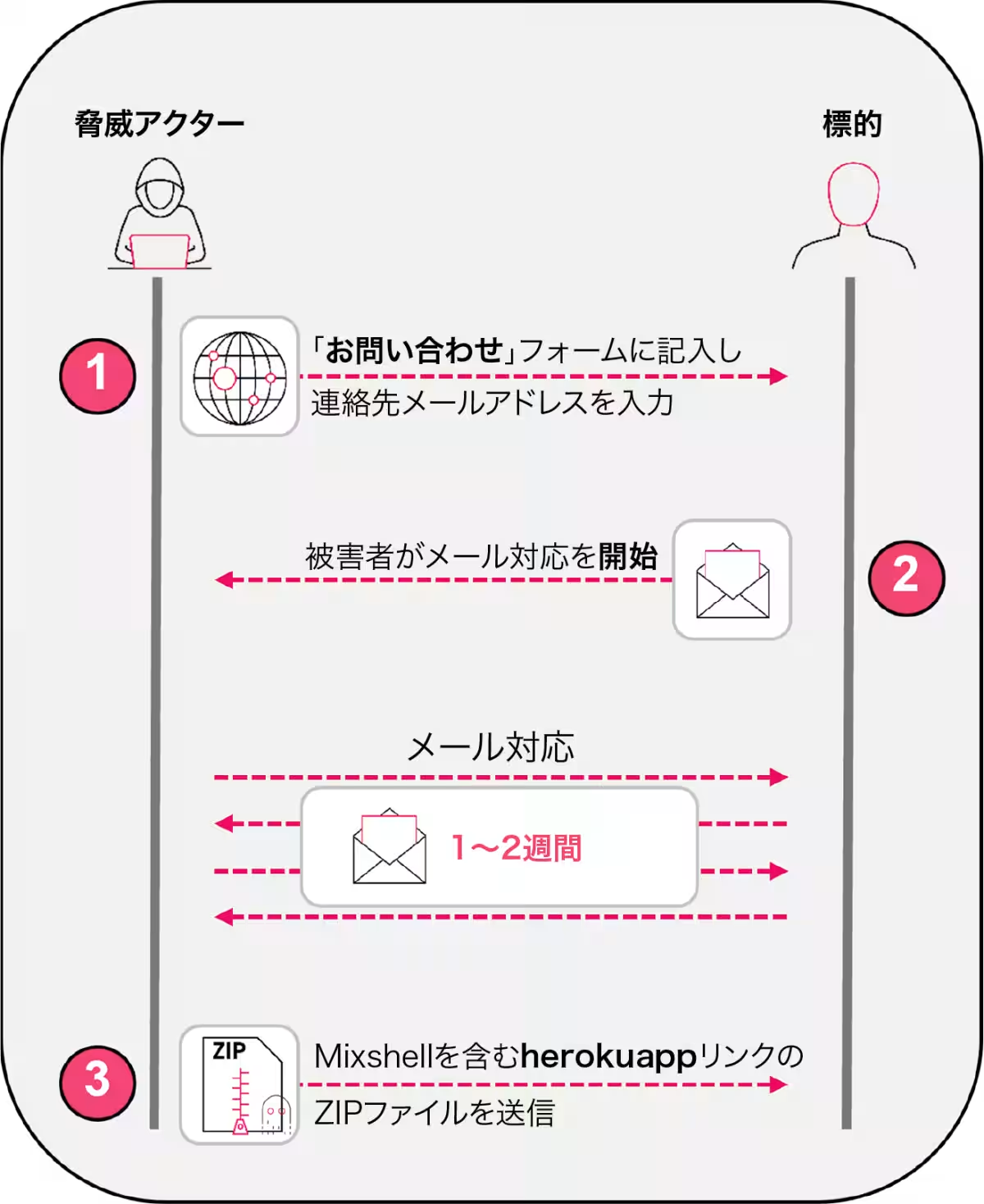

ZipLineは、従来のフィッシング手法とは異なり、攻撃者が企業の問い合わせフォームを通じて最初の接触を取ることから始まります。この逆転した手順によって、被害者は自然に自らメールを送信する形になり、一連のやり取りが正統なものと見なされやすくなります。これにより、業界の評判分析ベースのフィルターを回避することが可能であり、攻撃の発覚を遅らせる効果があります。

ソーシャルエンジニアリングの実践

攻撃者は数週間にわたって、信頼性のあるプロフェッショナルな会話を企業との間で交わします。この過程で、秘密保持契約(NDA)の締結を要求し、最終的には悪意のあるZIPファイルを送信します。このZIPファイルには、無害なドキュメントと悪意あるLNKファイルが含まれており、実行されるとシステム内部で埋め込まれているスクリプトが展開されます。そのスクリプトは、攻撃者のコマンドを実行するための基盤となる「MixShell」と呼ばれるマルウェアです。

MixShellの機能とデータ損失のリスク

MixShellは、インメモリで実行されるマルウェアで、DNSトンネリングやHTTPフォールバックを利用して攻撃者のシステムと接続されます。また、攻撃者はリバースプロキシのトンネルを作成することで、被害者のシステムに対して持続的なコントロールを確保します。このように、ZipLineキャンペーンは知的財産の窃盗やランサムウェアによる恐喝、金融詐欺へと繋がる非常に危険な手法です。

AIを名目にした新たな攻撃

CPRの報告によれば、このキャンペーンではAIトランスフォーメーションを装ったメールが第二波として使用されることが確認されています。経営陣からの要請に見せかけたこれらのメールは、業務プロセスにおけるAIの影響についてのアンケートを従業員に求めます。これにより、攻撃者はソーシャルエンジニアリングを駆使し、さらに進化した攻撃手法を実行することが可能になります。

推荐される防御策

この高度なフィッシングキャンペーンに対抗するためには、企業において次のような防御策を講じることが推奨されます。

1. 問い合わせフォームやコラボレーションツールの監視を強化する: 一見無害に見えるチャネルにも潜在的なリスクが存在します。これらのインバウンドチャネルを監視し、異常な活動を早期に発見する体制が必要です。

2. 従業員の意識向上: 調達やサプライチェーン管理に関わる従業員に対し、フィッシング手法や悪意のあるファイルについて教育することが重要です。

3. 新規取引先のデューデリジェンスを強化: 信頼できる情報源を通じて新規のベンダーを検証するプロセスを導入しましょう。

4. 添付ファイルとリンクの厳重な検査: セキュリティツールによるアーカイブファイルの内容分析をきちんと行いましょう。

5. 多要素認証の適用: アカウント乗っ取りを防ぐために多要素認証を導入することが望ましいです。

まとめ

ZipLineはフィッシング手法の革新を象徴する存在であり、製造業やサプライチェーンにとって深刻なリスクをもたらしています。従来の対策ではこれらの高度な攻撃に対処できないため、企業は先進的なセキュリティソリューションを導入し、理解を深めていくことが不可欠です。Check PointのHarmony Email & Collaborationは、このような新手のフィッシング攻撃を防ぐために設計されたソリューションです。将来的なサイバー脅威からの保護を強化することが、企業の成功に繋がります。

関連リンク

サードペディア百科事典: サイバーセキュリティ フィッシング Check Point

トピックス(その他)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。