中国のサイバー諜報グループ「Ink Dragon」の活動状況を深堀り

サイバー espionage グループ「Ink Dragon」とは

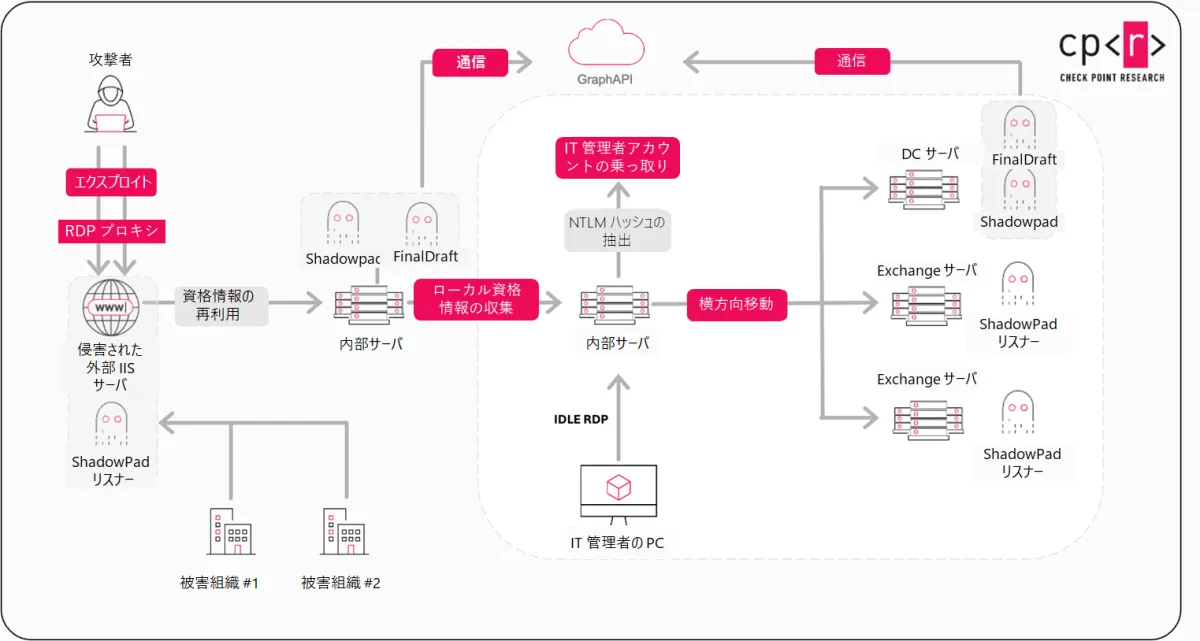

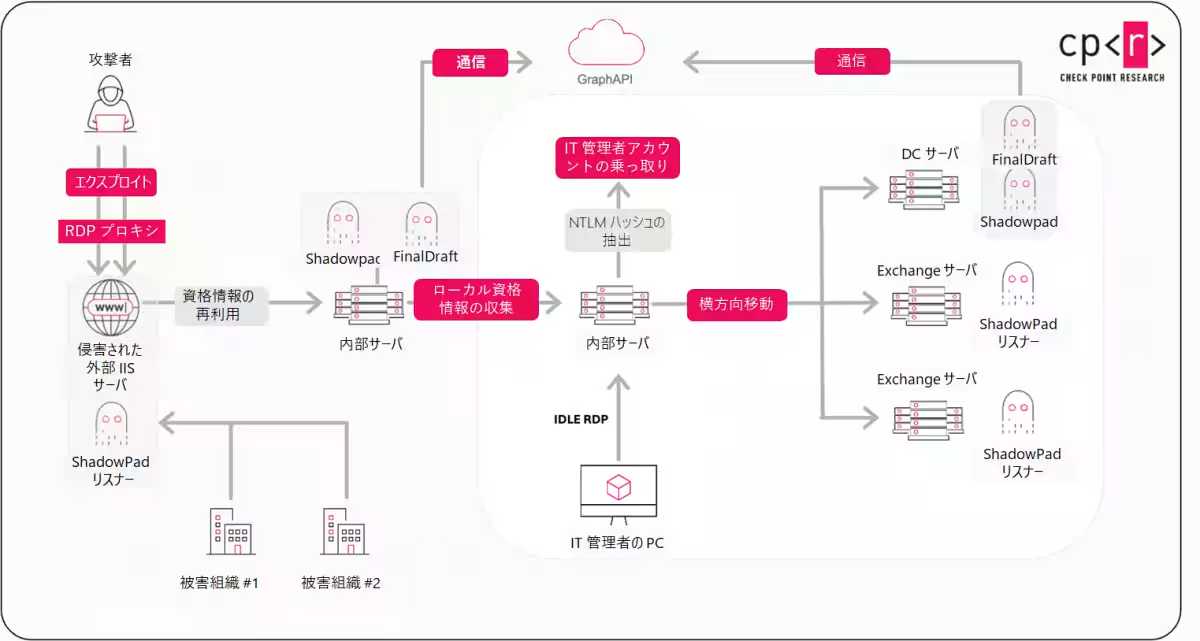

最近、Check Point Research(CPR)が発表したレポートによると、中国に関連するサイバー諜報グループ「Ink Dragon」が、アジアや南米から欧州にかけて活動を拡大していることが明らかになりました。彼らは政府機関のネットワークに侵入し、被害者の環境を中継する形で多国間の攻撃インフラを構築しています。

活動範囲の拡大

「Ink Dragon」は、これまで東南アジアや南米を主な活動地域としていましたが、その影響範囲は急速に拡大しています。特に、欧州の政府ネットワークへの侵入が増加していることが危惧されています。攻撃者たちは、侵害したサーバーを中継ノードとして利用し、他の被害者の環境へコマンドを送る仕組みを構築しています。

脅威の手法

このグループの攻撃手法は非常に巧妙で、特に「FinalDraft」と呼ばれる新たな亜種を使用しています。このツールは、Microsoftのクラウド活動に巧妙に紛れ込み、長期的なアクセスを維持することを狙っています。

「Ink Dragon」が使う手法は、単純な設定ミスや脆弱性を攻撃の起点にしている点が特徴です。多くの事例が、MicrosoftのIIS WebサーバーやSharePointにおける小さな設定不備から発生しており、攻撃者は最小限のリスクで侵入することが可能です。

ネットワーク内部の攻撃

一度盗まれたサーバーへの侵入を果たした攻撃者たちは、次に、そのサーバーを足掛かりに内部ネットワークへのアクセス権を取得します。この段階で彼らは、既存のパスワードやサービスアカウントを使い、他のシステムへと横展開していきます。

この攻撃は、通常非常に低いノイズで進行し、同じ認証情報や管理パターンを利用する正常な運用に見える形で拡大します。

権限の掌握

攻撃者がドメインレベルの権限に到達すると、環境全体を詳細に分析し、高価値なシステムに長期的なアクセスを確保するためのツールを展開します。これには、バックドアの設置や、重要なデータの保存場所にインプラントを配置するなどが含まれます。

インフラとしての利用

「Ink Dragon」の特異な点は、侵害した組織のインフラを利用してさらに攻撃を展開することです。彼らは、IISベースのカスタムモジュールを使用して公開サーバーを目立たない中継点へと変え、異なる被害者間でのコマンドやデータの中継を行っています。これによって、攻撃トラフィックの真の発信源を隠す効果を生んでいます。

最新のツール群

「Ink Dragon」では、アップデートされたFinalDraftバックドアなど、さまざまな新ツールが導入されています。これらは、攻撃者のオペレーションをスムーズに進めるための機能が強化されており、業務時間に合わせたチェックインや効率的なデータ転送が可能です。

RudePandaとの重複

CPRの調査では、「Ink Dragon」とは別に「RudePanda」と呼ばれる脅威アクターも同じ環境内で活動していることが判明しました。両者は、異なる攻撃キャンペーンを展開しつつ、一つの未修正の脆弱性を介して同じネットワーク内に侵入していました。この事実は、一つの脆弱性がどれだけ多くの脅威アクターを引き寄せ得るかを示しています。

総括

「Ink Dragon」の最近の活動が示すように、彼らは固定的な攻撃インフラに依存せず、侵害したサーバーをグローバルなC2ネットワークの一部にし、日常的なウェブ活動として溶け込ませる手法を取り入れています。これにより、防御側は脅威を見逃しやすくなり、侵入されたネットワークが大規模な敵対ネットワークの一部となる可能性が高まります。今後は、組織のセキュリティを強化するため、こうした高度な敵対行為に対する認識と対策が求められます。

関連リンク

サードペディア百科事典: サイバーセキュリティ 脅威インテリジェンス Ink Dragon

トピックス(エンタメ)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。