Microsoft SharePointのゼロデイ脆弱性を狙ったサイバー攻撃の急増とその対策

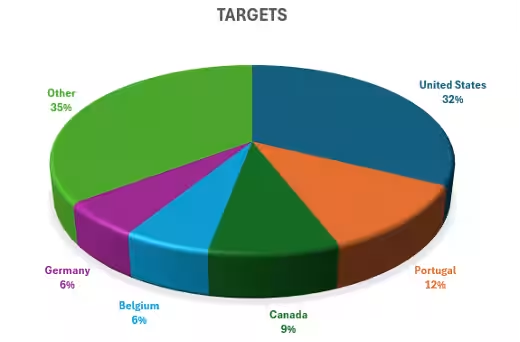

概要 近年、MicrosoftのSharePointに存在する重大なゼロデイ脆弱性(CVE-2025-53770)が悪用されるサイバー攻撃が増加しています。この脆弱性を悪用した攻撃は「ToolShell」と名付けられ、特に北米や西ヨーロッパの政府機関や大手企業が狙われています。チェック・ポイント・リサーチ(CPR)は、これらの攻撃に関する調査結果を発表し、重要な対策を提案しています。

ゼロデイ脆弱性とは ゼロデイ脆弱性は、開発者がその存在を認識していない間に悪用される脆弱性を指します。そのため、攻撃者はこの隙を突いて不正アクセスを行うことができます。具体的には、攻撃者は認証なしでSharePointサーバーへのアクセス権を得て、任意のコードを実行することが可能になる危険性があります。このような脆弱性が発見されてから迅速にパッチが提供される必要がありますが、実際には適用が遅れることが多く、企業にとって大きなリスクを伴います。

攻撃の経緯 CPRの調査によれば、2025年7月7日にこの脆弱性を悪用した攻撃の初めての兆候が観測され、その後、北米と西ヨーロッパを中心に激化しています。特に、特定のIPアドレスからの攻撃が確認されており、政府機関やソフトウェア、電気通信業種がターゲットとなっています。また、既知のIvanti Endpointの脆弱性も絡みつつ、攻撃者はカスタムWebシェルを利用し、逆シリアル化攻撃を実行しました。

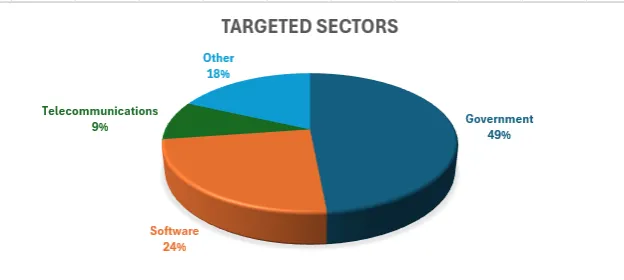

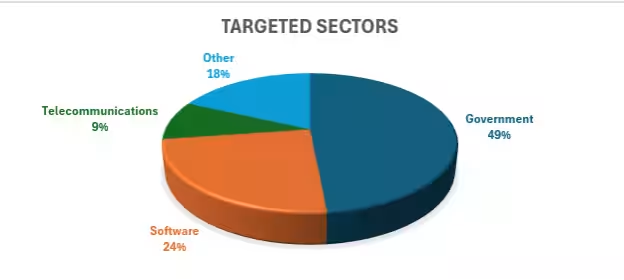

どのような組織が狙われているのか 調査によると、攻撃の主な標的は以下のような業種です。

- - 政府機関(49%)

- - ソフトウェア業界(24%)

- - 電気通信業界(9%)

企業や防御側への影響 この問題は、企業の情報システムにおける象徴的な問題を浮き彫りにしています。特にレガシーシステムやオンプレミス環境において、適切な監視や防御がなされていない場合、攻撃者が脆弱性を利用してアクセス権を獲得する可能性が高まります。脅威アクターが既知の脆弱性を悪用し、さらに新しいキャンペーンを展開していることは防御側にとって大きな警鐘となるでしょう。企業は、このような攻撃に対して、最新のパッチの適用を急ぐことが求められています。

推奨される対策 SharePointの脆弱性に対するリスクを軽減するためには、いくつかの対策が重要です。

1. マルウェア対策スキャンインターフェース(AMSI)の有効化

2. SharePoint ServerのASP.NETマシンキーを定期的にローテーション

3. チェック・ポイントのHarmony Endpointを導入し、ポストエクスプロイト活動をブロック

4. Private Accessツールを使用し、インターネットからのSharePoint Serverへのアクセスを制限

5. Quantum Gateway IPSパッケージの更新とSharePoint Serverトラフィックの検査

これらの対策を講じることで、サイバー攻撃によるリスクを大幅に軽減できる可能性があります。

結論 常に進化するサイバー脅威に対して、企業はシステムの安全性を確保するために不断の努力が求められます。Check Point Researchによるこの調査は、情報セキュリティにおける新たなコミュニティの重要性を認識させるものであり、企業は自身のセキュリティ体制を見直す良い機会とすべきでしょう。

関連リンク

サードペディア百科事典: サイバーセキュリティ チェック・ポイント SharePoint

トピックス(その他)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。