イランの脅威グループによる再活発なスピアフィッシング攻撃とは?

イランの脅威グループによる再活発なスピアフィッシング攻撃

最近の調査によると、イランのサイバー脅威グループ「Educated Manticore」が再びスピアフィッシング攻撃を活発化させています。アメリカのFBIやDHSからの警告も相次ぐ中、この脅威がどのように進行しているか、具体的な攻撃手法やターゲットについてご紹介します。

Educated Manticoreの概要

Educated Manticoreは、APT42、Charming Kitten、Mint Sandstormといった別名でも知られ、イスラム革命防衛隊(IRGC)の情報機関と関連づけられています。これまでに、様々な国際メディアや著名な個人に対しスピアフィッシングを行ってきた歴史があります。

最近の活動と攻撃対象

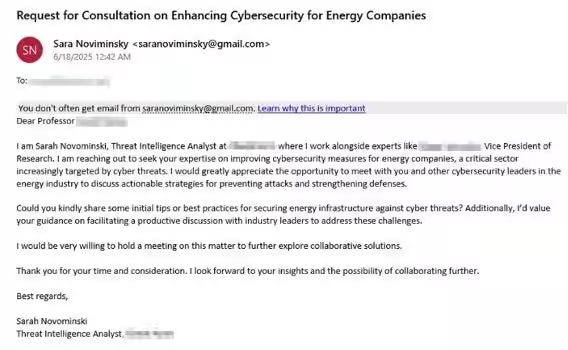

このグループは現在、特にイスラエル国内の著名人やIT関係者を狙った攻撃に注力しています。特にコンピュータサイエンスやサイバーセキュリティに関わる研究者や、地政学に詳しいジャーナリストが標的にされています。イランとイスラエルの緊張関係が、この攻撃活動をさらに助長していると考えられます。

攻撃手法の進化

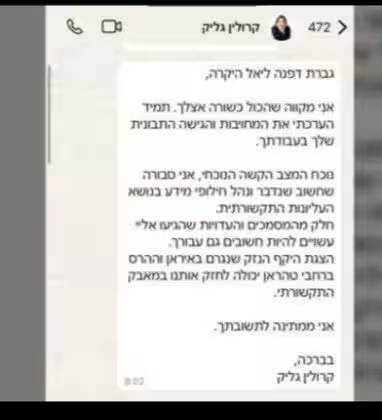

最近の攻撃では、非常に洗練された手法が採用されています。例えば、実在の組織に関連する架空の人物を使い、綿密に設定されたタイミングで複数の連絡手段を組み合わせたスピアフィッシングが行われています。特に、学術界やジャーナリズム界における影響力のある人々が狙われており、その手法は非常に高度化しています。

フィッシングドメインと偽装手法

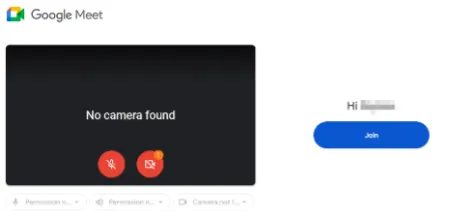

これに伴い、多数のフィッシング用ドメインが確認されています。例えば、実際のGoogleやOutlookを模したドメインが用意されており、そこに誘導する手法が取られています。また、偽のGoogle Meetの招待や、オンラインツールを用いたり、メッセージアプリで直接接触するなど多様な手段が使われています。

二要素認証を回避する巧妙な技術

このグループは、単純なフィッシングだけでなく、二要素認証(2FA)を突破するための巧妙なソーシャルエンジニアリング手法も活用しています。具体的には、被害者に疑似的なログイン情報を提出させたり、リアルな対面での実施を示唆することで、心理的に攻撃を仕掛けます。

攻撃に対する対策

このような脅威が存在する中で、私たちが取るべき対策は何かについても言及しておきます。まず、信頼できる送信者からの連絡でも、必ず信頼性を確認することが重要です。また、URLの正当性を確認し、二要素認証を常に有効にしておくことも重要です。また、不審な連絡は迅速に報告し、専門のセキュリティチームに相談することも推奨されます。

最新のサイバー攻撃トレンドに留意

私たちのデジタル環境が進化する中で、攻撃者による手法もまた進化しています。特に、サイバーセキュリティリスクの高い業界に従事している人々は、一層の注意が求められます。最新の攻撃に対する洞察を持ち続けることが、これからのサイバーセキュリティ対策において不可欠です。

結論

このようなイランの脅威グループによるスピアフィッシング攻撃は、進化を続けています。組織や個人は、自身のデジタルセキュリティを怠らないよう心がけ、常に最新対策を講じることが求められます。チェック・ポイントのように、サイバー攻撃を予測し、制御するための技術を利用することも一つの対策です。私たちの安全な未来を守るため、警戒を怠らないことが大切です。

トピックス(その他)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。