トルコの防衛機関を狙ったサイバー攻撃とその脅威

トルコの防衛機関を狙ったサイバー攻撃とその脅威

昨年3月、チェック・ポイント・リサーチ(CPR)はトルコの大手防衛機関に対するサイバー攻撃の試みを発見しました。この攻撃は、Microsoftのゼロデイ脆弱性であるCVE-2025-33053を利用したものであり、特にオペレーションが行われたのは中東およびアフリカ地域をターゲットとする脅威グループ「Stealth Falcon」によるものでした。CPRは、攻撃の手法や背後にあるインフラを詳細に分析し、この攻撃の全貌を明らかにしました。

脆弱性の発見とその影響

CPRは、標的にされた組織の脅威インテリジェンスを収集し、未知の脆弱性が実際に悪用されていることを突き止めました。これによりMicrosoftは、2025年6月10日に定期的なアップデートを通じてパッチをリリースしました。この一連の動きは、サイバーセキュリティの分野でどのように迅速に対応することが必要か、またそれがいかに重要であるかを示しています。

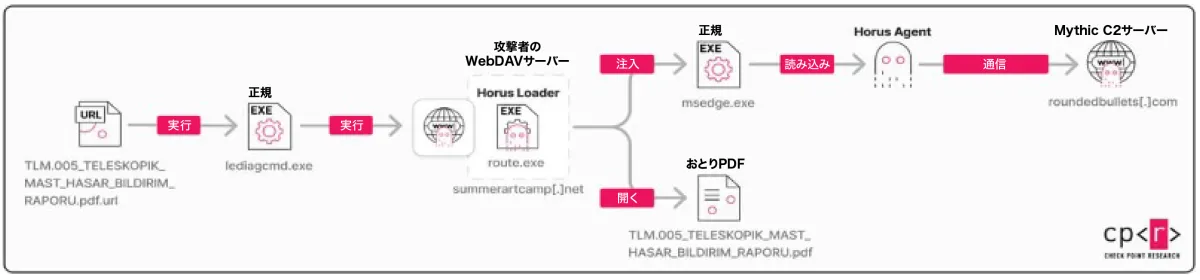

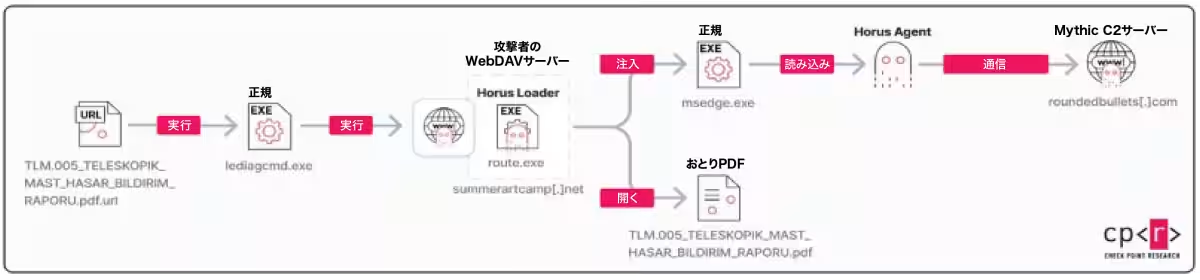

攻撃の初期段階では、偽装されたインターネットショートカット(.urlファイル)を介して、攻撃者が管理するWebDAVサーバーからマルウェアが密かに起動されました。この時、正規のWindowsツールを悪用して攻撃が進行。これにより、検出を回避した上でターゲットのシステム内での動作が可能になりました。

Stealth Falconの手法

Stealth Falconは、少なくとも2012年から活動を続けているサイバースパイグループで、政府機関や防衛関連の組織を主なターゲットとしています。これまでの戦術を進化させ、ゼロデイエクスプロイトやカスタムマルウェアの使用を得意とし、特にリソースの豊富なAPTグループらしい手法が見られます。

攻撃の一つには、軍事設備の損害に関する文書に偽装された標準的な.urlファイルが使用されました。このファイルはフィッシングメールを介して配信された可能性が高く、受信者を騙して危険な操作に導く巧妙な手法が取られました。

Horus LoaderとHoros Agent

攻撃が始まると、次に登場するのが「Horus Loader」と名付けられた多段階ローダーです。このローダーは、攻撃の痕跡を除去したり、検出メカニズムを回避したりすることを目的に設計されており、ウイルスのペイロードを的確に展開するために使用されます。

ドロップされた後、Horus Agentと呼ばれるカスタムビルドのスパイツールが、静かにシステム内で活動を続けます。このエージェントはC2サーバーに接続し、指示を待ち受ける状態となります。このプロセスでは、高度なステルス性と柔軟性が求められ、多様な情報を収集しながら、最小限のリスクでマルウェアの機能を実行させることが狙いです。

結論と今後の対応

Stealth Falconの進化を見極めることは、サイバーセキュリティの未来を考える上で非常に重要です。CVE-2025-33053を利用したこの脅威は、デジタル環境における安全性の脅威を強く浮き彫りにしています。

特に、防衛、政府、重要インフラ機関の組織は、ターゲット型攻撃への対応を常に更新し、プロアクティブな脅威検知やリアルタイム保護の重要性を再認識する必要があります。このような脆弱性の存在は、全世界のWindows利用者に影響を及ぼす可能性があります。

チェック・ポイントは、企業が新たな活動に備えるために必要な情報と対策を提供し、引き続き脅威の監視を行っていくことで、さらなる安全なデジタル環境の構築を目指していきます。

関連リンク

サードペディア百科事典: サイバーセキュリティ チェック・ポイント スパイ活動

トピックス(その他)

【記事の利用について】

タイトルと記事文章は、記事のあるページにリンクを張っていただければ、無料で利用できます。

※画像は、利用できませんのでご注意ください。

【リンクついて】

リンクフリーです。